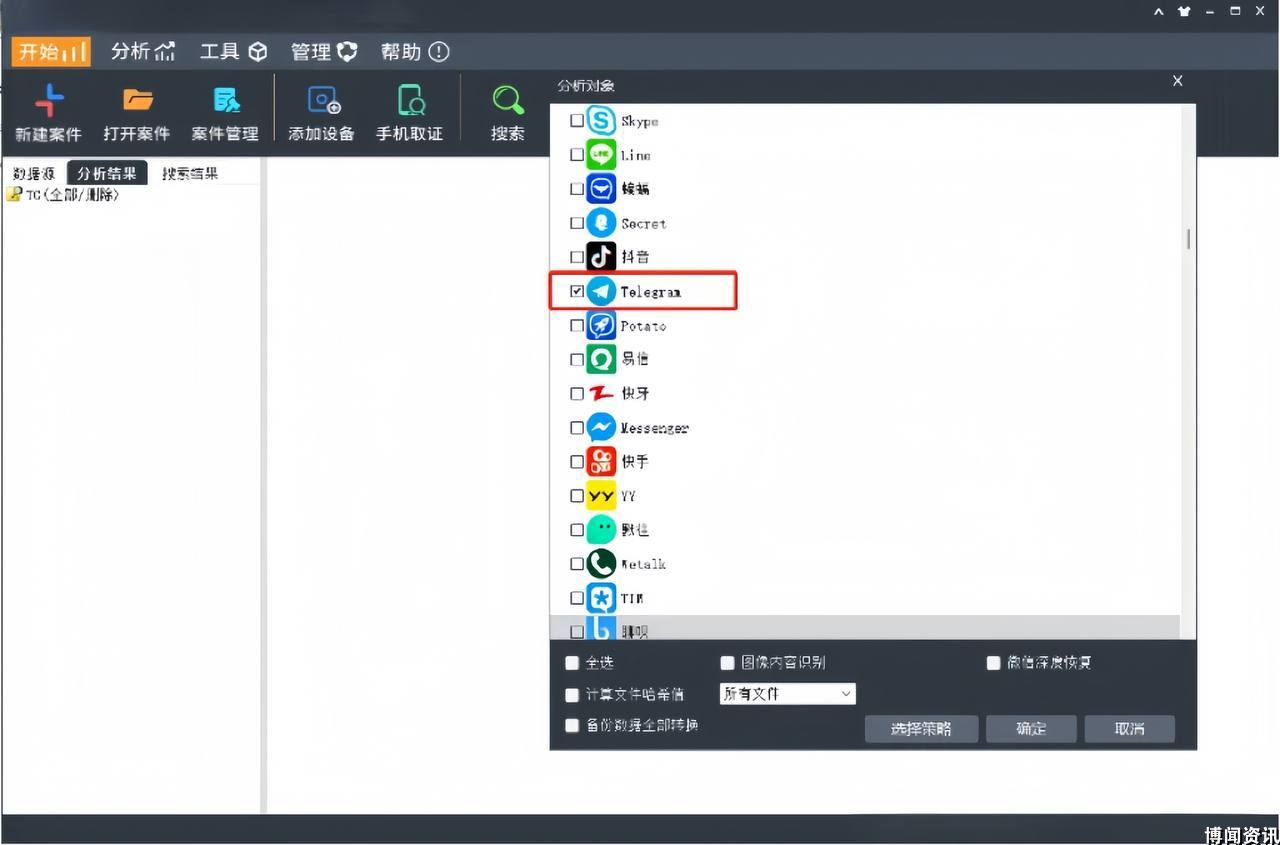

在全国多个口岸与边检站点,一种被称为 鹰眼终端 的电子安全审查设备正被低调部署. 该设备由中电科第23所研发,具备无需解锁提取安卓/iOS聊天记录、识别VPN使用行为、还原Telegram等应用残留的能力.

根据地方警务系统公开技术引进采购清单公示,该类移动取证平台已在北京、上海、深圳、厦门、乌鲁木齐等口岸完成试点部署 在多数旅客尚未察觉的情况下,这类设备已融入边检执勤流程中,与传统人工翻查相比,鹰眼-B 具备极高的自动化与智能化水平:旅客手机接入设备数分钟内,就能完成数百项指纹特征提取与模型匹配,判断该设备是否存在 潜在风险行为

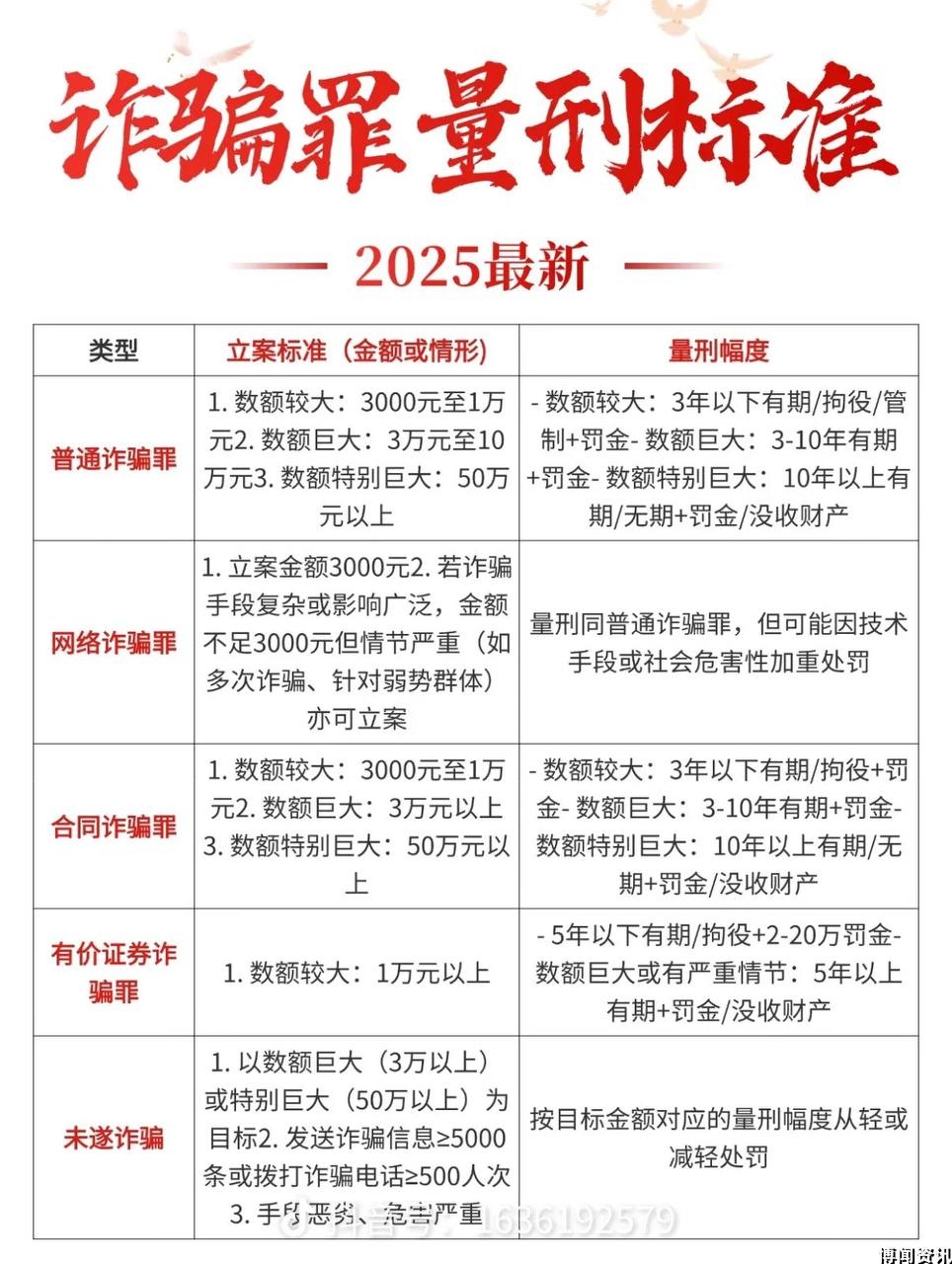

鹰眼B的强大功能

即使你清空了聊天记录、卸载了敏感软件,它依然可以从系统残留中提取大量数据,包括:

• 最近安装/卸载过的 App(包括 Telegram、Signal、Tor、VPN 工具)

• Telegram 数据目录残留,如 Android 的 org.telegram.messenger 缓存文件

• WiFi 接入记录与公网 IP 映射

• SIM 卡更换历史,绑定 IMEI 关联信息

• 聊天记录关键词触发(如 翻墙、 USDT、 出境转账 )

这些数据会自动打上风险标签,并同步上传至公安网安系统后台,成为你个人设备行为画像的一部分

背后的技术体系

鹰眼-B并非孤立工作,它通过本地模块或专网节点接入公安或边检内部情报系统:

1 行为画像系统:对设备操作习惯与访问记录进行建模比对

2 社交图谱引擎:分析设备中联系人、群聊、好友信息,构建社交关联图

3 风控规则引擎:基于AI模型判断该旅客是否触发进一步排查逻辑

整个流程在本地数分钟内完成,无需联网即可作出是否人工干预建议

谁会被重点扫描?

根据部分司法文书、现场执行人员描述与技术测试,以下人群在入境时更容易被鹰眼-B选中:

• 中国护照 + 境外手机号长期组合使用者

• 入境前常用 Telegram、Signal、加密邮箱 等通信工具

• 装有翻墙工具(SS/V2Ray)的设备,即使已卸载也可能被识别

• 频繁出入港澳、东南亚、土耳其等特殊国家

• 加密货币从业者(尤其涉及 TRX/BNB/USDT )

• 使用 GrapheneOS、Tails、Orbot 等隐私系统或洋葱网络设备者

这类设备的核心原理是基于系统残留 + 行为特征识别,因此简单清除聊天记录或卸载VPN完全无效

如果你已经移民,应在旅行前禁用云备份、清除照片EXIF信息与浏览器历史,高风险的虚拟货币从业者如需回国省亲应避免在主力机安装Telegram Signal 和关联中国手机号